Einleitung

Die Durchführung einer Sicherheitsbewertung von Software-as-a-Service (SaaS) ist ein grundlegender und unentbehrlicher Bestandteil der Qualitätssicherung während der Beurteilung potenzieller Anbieter. SaaS-Daten werden nicht On-Premise gespeichert, wodurch sensible und vertrauliche Daten risikoanfälliger für externe Sicherheitsverstöße sind. Es ist wichtig, dass alle neuen SaaS-Services in Ihrem Portfolio den regulatorischen Standards Ihres Unternehmens entsprechen.

Ein SaaS-Sicherheitsfragebogen deckt ab, wo Daten gespeichert werden, welche Sicherheitsmaßnahmen für die Einhaltung des Datenschutzes bereits vorhanden sind, und stellt sicher, dass der Anbieter über die neusten Sicherheitszertifikate verfügt und sich an Datenschutzrichtlinien hält. Diese sind nur einige der vielen Fragen, aus denen ein solcher SaaS-Sicherheitsfragebogen besteht.

Unterstützt wird diese Bewertung von Best Practices für SaaS-Sicherheit und einer gut ausgearbeiteten SaaS-Sicherheitscheckliste.

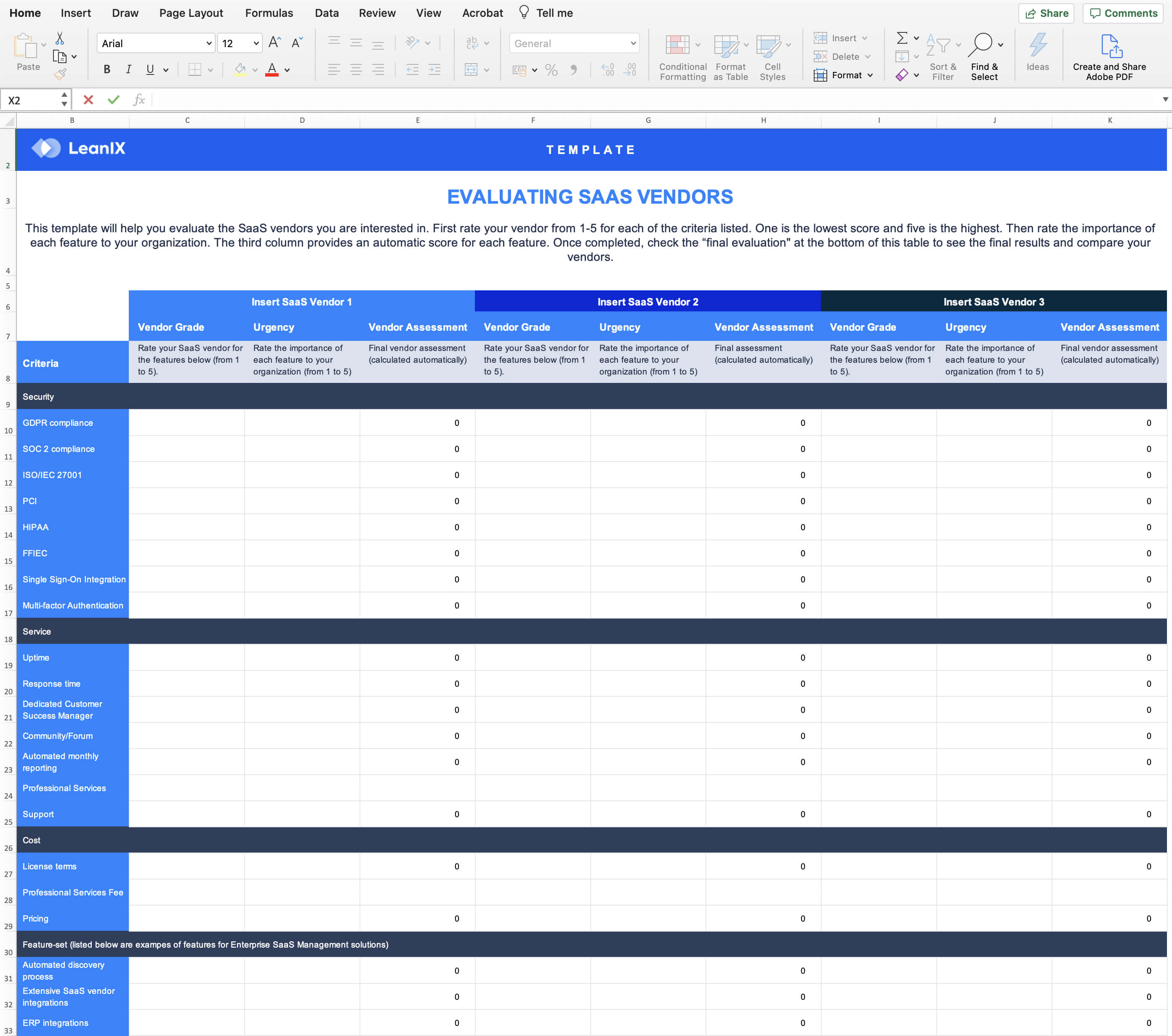

SaaS-Sicherheitscheckliste

Eine SaaS-Sicherheitscheckliste ist notwendig, wenn Unternehmen die Sicherheit einer neuen SaaS-Lösungen bewerten möchten. Die Beschaffung einer neuen Lösung sollte nur dann umgesetzt werden, sobald eine ausführliche SaaS-Risikobewertung durchgeführt und man die Genehmigung des internen IT-Teams erhalten hat.

Es ist ein eigenständiger Prozess, der von der Technologie-Risikobewertung losgelöst ist. In einer solchen Technologie-Risikobewertung werden Applikationsrisiken analysiert und bewertet, Kosten reduziert und Agilität gesteigert. Eine Checkliste zur Überprüfung der SaaS-Sicherheit von Applikationen wird vom externen Zulieferer erstellt und durchgeführt, bevor man weitere Schritte mit dem Unternehmen geht. Ein wichtiger Teil dieses Prozesses ist die Gewährleistung der Ende-zu-Ende-Verschlüsselung, damit Daten nicht mit Dritten geteilt oder vom Anbieter verwendet werden können.

Allgemeine Informationen

Der erste Teil des SaaS-Sicherheitsfragebogens enthält allgemeine Informationen zum Anbieter, bevor dann zu detaillierteren Fragen zur Sicherheit des Anbieters übergegangen wird. Allgemeine Informationen umfassen etwa die Kontaktdetails oder wie lange es das Unternehmen das Anbieters bereits gibt. Hier finden Sie eine vollständige Liste, die in einer SaaS-Sicherheitsliste zu finden sind:

- Datum

- Name des Anbieters

- Service(s) / bereitgestellte(s) Produkt(e)

- Wie lange betreibt der Anbieter sein Unternehmen?

- Wann wurde das Unternehmen des Anbieters gegründet?

- Standorte des Anbieters und Hauptsitze

- Website-Domains des Anbieters

- Beendet bis

- Titel

- E-Mail

- Telefon

Informationssicherheit

Dieser Abschnitt und die dazugehörigen Unterabschnitte gehen tiefer ins Detail in Sachen Informationssicherheit des Produkts. Jeder Unterabschnitt der SaaS-Sicherheitscheckliste bewertet, ob ein Produkt dem Zweck und den Sicherheitsrichtlinien Ihres Unternehmens entspricht.

Organisationssicherheit

Dieser Unterabschnitt der SaaS-Sicherheitscheckliste erörtert, wer für die Informationssicherheit verantwortlich ist und welche Richtlinien bereits für die Gewährleistung der Datensicherheit zwischen Unternehmen und Zulieferer implementiert wurden. Die Fragen lauten:

- Verfügt der Zulieferer über eine bestimmte Person, die für die Informationssicherheit verantwortlich ist?

- Wie heißt diese verantwortliche Person? Titel? Rolle?

- Welche Informationssicherheitsrichtlinien wurden bereits implementiert?

HR-Sicherheit

Genauso wie die Organisationssicherheit befasst sich die HR-Sicherheit damit, mit welchen Personen das Unternehmen arbeiten wird und welchen Zugriff auf sensible Daten diese Personen haben. Dieser Teil des SaaS-Sicherheitsfragebogens stellt bspw. die Fragen, ob der Anbieter über ausreichende On- und Offboarding-Prozesse verfügt, ob sie Background-Checks durchführen und ob Sicherheitsschulungen geboten werden.

- Haben alle Mitarbeiter, die auf Ihre Unternehmensinformationen zugreifen können, eine Vertraulichkeitserklärung (Non-Disclosure Agreement; NDA) unterschrieben?

- Gibt es ein On- und Offboarding-Prozess für das Personal?

- Führt der Anbieter Background-Checks bei seiner gesamten Belegschaft durch?

- Werden regelmäßige Sicherheitsschulungen für das Personal angeboten und durchgeführt? Bitte bestätigen Sie, dass solch eine Schulung sowohl beim Onboarding als auch regelmäßig als Auffrischungskurs einmal pro Jahr stattfinden.

Materielle Sicherheit des Standorts

In diesem Abschnitt werden Fragen zum physischen Standort der Server beantwortet und erfragt, welche physischen Sicherheitsmaßnahmen zum Schutz sensibler Unternehmensdaten ergriffen werden.

- Bitte geben Sie die Standorte der Rechenzentren/Serverräume an

- Bitte geben Sie an, wo die Backups gespeichert werden

- Verfügen Sie über Sicherheitsrichtlinien, die sowohl die Rechenzentren als auch Ihre physischen Standorte abdecken?

Applikations- und Netzwerksicherheit

Hier muss der Anbieter angeben, ob die Applikationen oder das Netzwerk regelmäßig auf Sicherheitsverstöße getestet werden und welche vorbeugende Maßnahmen getroffen werden.

- Führen Sie Pen-Tests für die Applikationen und Netzwerke durch?

- Bitte benennen Sie Ihre Gegenmaßnahmen für Netzwerkrisiken (z.B. Firewall, HIDS, etc.)

- Gibt es Kontrollen für die Auswahl und Verwaltung von Passwörtern für den Zugriff auf Ihre Unternehmensdaten?

- Gibt es Kontrollen für das Identitäts- und Zugriffsmanagement (IAM) für den Zugriff auf Ihre Unternehmensdaten?

Asset Management

Wie werden die Assets innerhalb des Unternehmens verwaltet und wie werden die Daten und Informationen jedes einzelnen Kunden des Anbieters gespeichert, um sicherzustellen, dass sie voneinander getrennt werden? Dieser Teil des Fragebogens erfordert vom Anbieter, eine Risikomanagement-Methodologie zu skizzieren.

- Gibt es eine Richtlinie, die besagt, welche Ihrer Unternehmensinformationen als vertraulich behandelt werden sollen?

- Werden Ihre Unternehmensdaten logisch getrennt von den Informationen des Anbieters sowie anderer Kunden verarbeitet und gespeichert?

- Verfügen Sie über eine Methodologie für die Risikobewertung/das Risikomanagement?

- Wird der Anbieter nach Abschluss oder Beendigung seiner Arbeit für Ihr Unternehmen alle Kopien Ihrer Unternehmensdaten, einschließlich aller Sicherungs- und Archivierungskopien, in elektronischer oder nicht-elektronischer Form bereinigen und sicher vernichten (oder auf Wunsch Ihres Unternehmens an Ihr Unternehmen zurückgeben)?

Informationssystemerwerb, Entwicklung und Wartung

Dieser Unterabschnitt des SaaS-Sicherheitsfragebogens befasst sich mit der Art und Weise, wie die Applikationen zur Risikoreduzierung beitragen und welche Prozesse für die Entwicklung, das Testen sowie den Betrieb vorhanden sind. Der Anbieter ist verpflichtet, seine Softwareentwicklungs-Methodologie zu teilen und offenzulegen, welche Sicherheitsmaßnahmen als Teil des Lebenszyklus der Applikationsentwicklung implementiert wurden.

- Sind die Entwicklungs-, Test- und Betriebsumgebungen, die Ihre Unternehmensdaten enthalten, voneinander getrennt?

- Reduziert die Applikation, die Ihrem Unternehmen angeboten wird, die Risiken gemäß der OWASP Top-10-Liste 2017?

Beziehung zu Subunternehmen

Wie sieht die Beziehung zwischen Anbieter und einem Drittanbieter (Subunternehmer) aus? Es sollte aufgezeichnet werden, um welche Subunternehmen es sich handelt und welche Prozesse sie nutzen. In diesem Teil des Fragebogens sollten alle Subunternehmen aufgelistet werden.

- Wird der Anbieter auf Drittanbieter/Subunternehmer zurückgreifen? Falls ja, um welche Unternehmen handelt es sich?

Störfallmanagement

Vorfälle jedweder Form können immer auftreten. Daher erfordert dieser Unterabschnitt des Fragebogens Informationen zu den Störfällen des vorangegangenen Jahres und welche Systeme für das Störfallmanagement vorhanden sind. Der Anbieter muss seine Richtlinien für das Störfallmanagement offenlegen.

- Gibt es einen dokumentierten Prozess für das Störfallmanagement, um Vorfälle zu entdecken und zu beheben?

- Gab es in vorangegangenen 12 Monaten irgendwelche materiellen Ereignisse oder Vorfälle bei der Servicebereitstellung? Bitte liefern Sie Informationen zu den Antwortzeiten.

/DE/White-Paper/DE-WP-IT_Cost_Savings-Resource_Page_Thumbnail.png?width=260&height=171&name=DE-WP-IT_Cost_Savings-Resource_Page_Thumbnail.png)

/DE/White-Paper/DE-WP-EA-Tomorrow-Resource_Page_Thumbnail.png?width=260&height=171&name=DE-WP-EA-Tomorrow-Resource_Page_Thumbnail.png)

/DE/Poster/DE-EA_24-Key_Views-Poster_Resource_Page_Thumbnail.png?width=260&height=171&name=DE-EA_24-Key_Views-Poster_Resource_Page_Thumbnail.png)